کشف نقص امنیتی غیر قابل رفع در تراشه اپل M1

محققان MIT به تازگی اعلام کردهاند که تراشه اپل M1 نقص امنیتی بزرگی دارد که نمیتوان آن را با هیچ به روز رسانیای برطرف کرد.

مقالهای جدید از محققان MIT نشان میدهد که نقص امنیتی موجود در تراشه اپل M1 باعث میشود که فرد مهاجم به راحتی بتواند از بخشی تحت عنوان کد احراز هویت اشاره گر (PAC) سو استفاده میکند. این بخش به منظور حصول اطمینان از عدم تغییر مخرب کدهای یک نرم افزار، امضای دیجیتال آن را چک میکند.

محققان MIT برای اثبات این مدعا با تکیه بر ترکیبی از سو استفادههای نرم افزاری و سخت افزاری که تاییدیه امضاها را بررسی میکند سیستمی به نام پکمن را طراحی کردند و از انجایی که تنها مقدار مشخصی از امضاهای ممکن در سیستم وجود دارد، پکمن میتواند تمامی آنها را امتحان کرده و معتبر بودن هر کدام را بفهمد. سپس نرم افزاری جداگانه از این امضا برای عبور از این مکانیزم دفاعی تراشه M1 استفاده میکند.

محققان این روش را روی کرنل (مبنای هر سیستم عامل) این سیستم تست کردند و دریافتند که با استفاده از آن میتوانند در سطح کرنل به سیستم دسترسی داشته باشند. این امر به معنای ان است که فرد مهاجم میتواند با استفاده از این روش ساخته شده توسط محققان MIT روی یک سیستم کنترل کامل داشته باشد.

جوزف راویچاندران به عنوان دانشجوی دکتری MIT و یکی از نویسندگان این مقاله در این رابطه اظهار داشت: «ایده پشت احراز هویت اشاره گر این است که اگر همه لایههای امنیتی مختل شدند شما همچنان بتوانید برای جلوگیری از کنترل سیستم تان توسط فرد مهاجم روی این لایه حساب کنید. »

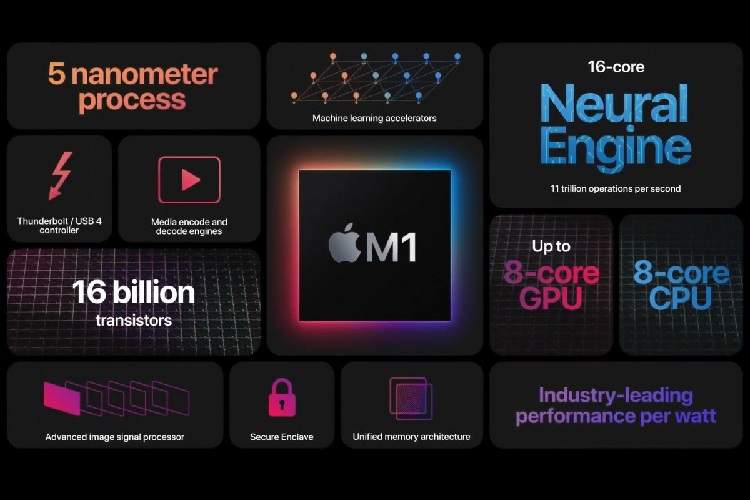

او در ادامه بیان کرد:«زمانی که احراز هویت اشاره گر معرفی شد ناگهان استفاده از دسته کاملی از نقصها برای مهاجمها سختتر شد. با جدیتر کردن این نقصها توسط پکمن، لایه تهاجمی کلی میتواند بسیار بزرگتر شود.» همچنین از آنجایی که این محققان از روشی مبتنی بر معماری میکرو برای دور زدن معیار امنیتی احراز هویت اشاره گر استفاده کردند، هیچ روشی برای وصله کرد این نقص وجود ندارد و سختافزار اجازه چنین کاری را نمیدهد. تراشه اپل M1

0 دیدگاه